Cihaz Konumunun Tespit Edilmesine Karşı Güvenlik Önerileri — PC ve Android

ÖNEMLİ NOT: Tamamen eğitim amacıyla yazılmıştır ve bilgi güvenliği farkındalığı oluşturmayı amaçlamaktadır. Önceliğimiz, GÜVENLİK ÖNERİLERİ bölümünün okunması ve herhangi bir yasa dışı faaliyet yerine yetkilendirilmiş yasal yöntemlerin kullanılması gerektiğinin vurgulanmasıdır. Bu bağlamda beyaz kutu testi ve gri kutu testi gibi yöntemlerin güvenlik değerlendirmelerinde kullanılmalıdır.

Siber Korsanların Kullandığı Yöntemler:

1.Yöntem

Siber saldırganlar https://iplo**er.org ve https://grabify.link/ gibi kötü niyetli web uygulamaları yardımıyla yönlendirilmek istenilen linkleri kısaltıp, karşı tarafa tıklatabilmeleri sonucunda amaçlarına ulaşabilirler.

Bu tür zararlı bağlantılar ve kişiler şikayet edilmelidir.

2. Yöntem

Kullanılan Araçlar

Ngrok : NAT (Network Address Translation) sürecini kullanarak, yerel makine ile hedef sistem arasında uzaktan erişim yapmak için kullanılan port tünelleme yada reverse proxy işlemlerinin yapıldığı yönlendirme aracıdır. Aynı işlemi yapacak başka tünelleme araçlarıda kullanılmaktadır.

Seeker : Web uygulamalarının, konum izni isteğine benzer bir şekilde hedef sistemden bir oltalama web sayfası yardımıyla konum istenmesine yarayan bir sosyal mühendislik uygulamasıdır. Çalışma metadolojisini basitçe anlatmak gerekirse, belirlenen bir port yada varsayılan (8080) port üzerinden yerel makineye, PHP Yerleşik HTTP Sunucu kurulması ve bağlanılması mantığına dayanır.

Siber saldırganlar WAN ağlardaki aksiyonlar için, varsayılan olarak ngrok benzeri uygulama olan serveo.net servisini de kullanabilir.

Senaryo

Sistem : Kali GNU/Linux 2021.3

Hedef tarafında, tarayıcı tabanlı bir yanıt beklendiği için işletim sisteminin önemi yoktur. OS güvenlik duvarları ve antivirüs uygulamalarının ’xxx Uygulaması Konum İzni İstiyor’ uyarısı ve engellemesi hariç tutulabilir.

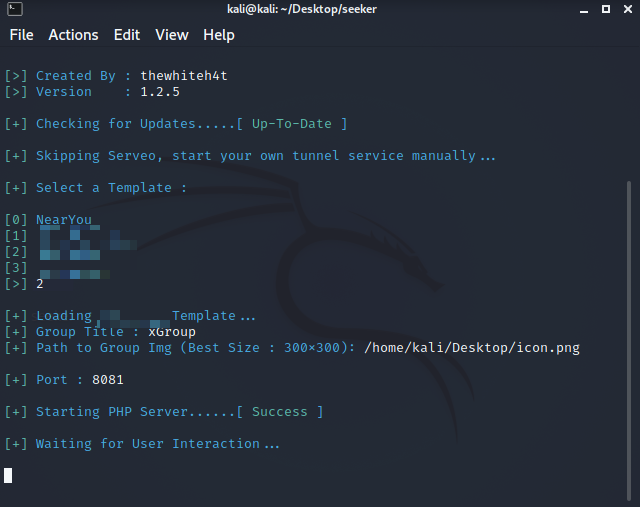

Siber saldırgan, oluşturulması gerekilen oltalama sayfası için Seeker uygulamasını başlatır.(Şekil1)

Terminal : python3 seeker.py -t manuel -p 8081

-t : Tünelleme için yardımcı olacak uygulamanın (ngrok) manuel olarak seçileceğini belirtir.

-p : PHP HTTP sunucusunun portunu belirtir.

Siber saldırgan grup daveti sayfası kullanılarak, bir oltalama sayfası hazırlar.

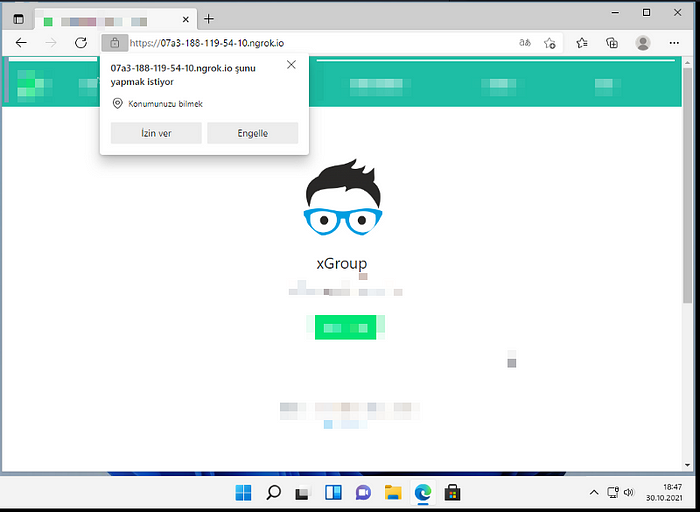

8081 portunda tünelleme için bir PHP HTTP Sunucusunun çalıştığı görülmektedir. Yönlendirme yapıldıktan sonra hedefin isteği kabul edip konum bilgileri beklenmektedir.(Şekil 2)

Farklı oltalama sayfaları için, dosya istek erişimi ve diğer grup davet web sayfaları, Seeker uygulamasında seçenekler halinde belirtilmiştir.Şekil (1) (Şekil 3)

NAT sürecini gerçekleştirerek, yönlendirmeye yardımcı olacak ngrok uygulamasının 8081 portundan WAN to LAN bir tünelleme işlemi başlatılmıştır.(Şekil 4)

Terminal : ./ngrok http 8081

WAN to LAN tünelleme işleminin başlatıldığı görülmektedir. http://07a3–188 …….. ile başlayan web uygulaması bir phising grup daveti sayfasıdır.(Şekil 5)

Konum bilgisini tarayıcı ister. Hedef olan Windows 11 Microsoft Edge ve Android Google Chrome tarayıcıları için, örnekler Şekil 6 ve Şekil 7’de belirtilmiştir.

Bilgi güvenliği farkındalığı eksikliğinden yada gereklilik zorunluluğu hissettirmekten veya aldatmaya yönelik bir senaryo üzerinden hedef, konum bilgisine izin verdikten sonra Seeker uygulaması konumu ele geçirmiş olacaktır. (Şekil 8)

Cihazın işletim sistemi bilgileri, RAM, GPU vb. gibi bazı bilgiler de görülmektedir.

Google Maps linkine tıklandığında, konum görülmektedir. (Şekil 9)

Sosyal Mühendislik

Siber korsanlar, hedef sistemle ilgili aktif ve pasif bilgi toplayarak, ilişkisi olan bilgilerle beraber saldırı yüzeyini genişletebilir. E-mail’ler üzerinden yada Seeker uygulaması gibi benzer uygulamaların varsayılan oltalama arayüzlerini değiştirerek yada inandırıcılığı arttırmak için hedef ile farklı yollarla iletişime geçmeye çalışabilirler. (Spear Phising Saldırıları)

Siber korsanlar, Seeker uygulamasının çalışma mantığına benzer kendine ait sosyal mühendislik araçlarını da kodlayabilirler.

Güvenlik Önerileri

- Güvenilmeyen uygulamaların konum isteklerine veya güvenilir uygulamaların konum isteği özelliğine, uygulama işleyişini bozmadığı sürece, ihtiyaç durumu sorgulanarak izin verilmeli yada verilmemelidir.

- Şüpheli görünen linklere tıklanmamalıdır.

- Untargeted Phishing, Spear Phishing, Whaling, Pharming vb. saldırılarına önlem almak için yeterli bilgi güvenliği farkındalığına sahip olunmalıdır. İlgili konuların önlemleriyle ilgili eğitim alınmalıdır. Arama motoru yardımıyla birçok eğitim dokümanı bulunabilir.

Link : https://www.google.com/search?q=phishing+önlemleri

Güvende Kalın.

KAYNAKLAR:

1.https://kalilinuxtutorials.com/seeker-device-information-geo-location/